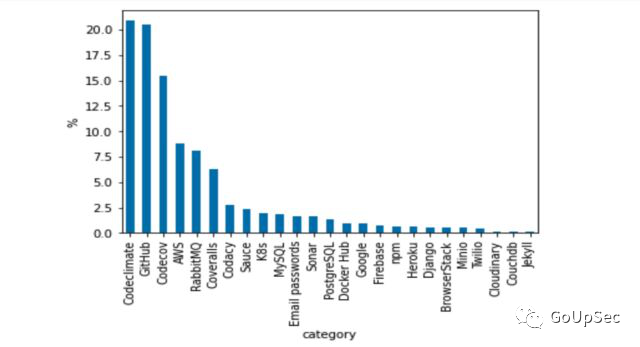

下图为开源项目账户泄露的分布情况:

数千个GitHub令牌泄露

Aqua Security研究人员补充说:

我们发现了数千个GitHub OAuth令牌。可以肯定地假设其中至少有10-20%是有效可用的,特别是那些在最近的日志中发现的。我们在云实验室中模拟了一个横向移动场景,它基于这个初始访问场景:

1.通过公开的Travis CI日志提取GitHub OAuth令牌。

2.使用公开的令牌在私有代码存储库中发现敏感数据(即AWS访问密钥)。

3.使用AWS S3存储桶服务中的AWS访问密钥进行横向移动尝试。

4.通过枚举发现云存储对象。

5.数据从目标的S3泄露到攻击者的S3。

对于Aqua Security的安全报告,Travis CI目前没有公开回复。鉴于这种暴露的反复出现,开发人员应定期主动轮换访问令牌和其他凭据。此外,还应该定期扫描代码工件,以确保它们不包含凭据。

Copyright © www.nengbang.cn,All rights reserved 苏ICP备:12016620号-2

公司地址:南京市雨花台区花神大道23号10号楼5F 1051室